Pengertian Dan Pengenalan Iptables

Iptables yaitu salah satu tools firewall default pada system operasi linux. Iptables ini melakukan pekerjaan baik di kernel 2.4.x-2.6.x sedangkan untuk kernel 2.2.x masih memakai ipchains. Perintah ‘iptables’ digunakan untuk mengurus, memaintain, menginspeksi rule-rule IP packet filter dalam kernel linux.

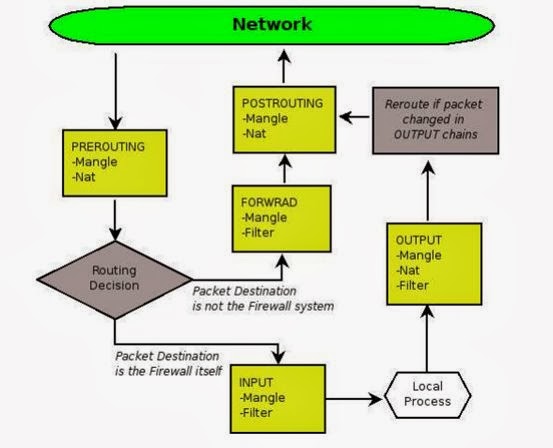

Diagram Iptables

Penulis mencoba membuatkan sedikit cara mengkonfigurasi firewall pada iptables di tata cara operasi linux, khususnya distribusi ubuntu. Penulis memakai Ubuntu 8.04 kernel 2.6.24-16-generic dalam menjajal iptables.

Pada ubuntu, umumsudah terinstall iptables secara default.

Konsep chain :

1. INPUT

=> semua paket yang masuk ke komputer melalui chain/rantai ini.

2. OUTPUT

=> semua paket yang kelua ke komputer melalui chain/rantai ini.

3. FORWARD

=>paket data yang diterima dari satu jaringan dan diteruskan ke jaringan lainya.

Perintah biasa iptables :

$iptables [-t table] command [match] [target/jump]

Berikut beberapa option dasar yang cukup sering dalam mengkonfigurasi iptables :

-A

Tambahan aturan ini ke rantai hukum yang ada. Rantai atau chain yang valid yaitu INPUT, FORWARD, dan OUTPUT. Biasanya lebih banyak memakai rantai INPUT yang mempunyai efek pada paket data yang masuk

-L

Memperlihatkan daftar aturan yang telah dipasang di iptables.

-m state

Menjelaskan daftar dari keadaan / state bagi hukum untuk di bandingkan. Beberapa state yang valid, yakni :

NEW => sambungan gres dan belum pernah tampaksebelumnya

RELATED => sambungan gres, tapi berafiliasi dengan sambungan lain sudah diizinkan.

ESTABLISHED => sambungan yang telah terjadi.

INVALID => kemudian lintas paket data yang sebab banyak sekali argumentasi tidak bisa di kenali

-m limit

Dibutuhkan oleh hukum jika ingin melaksanakan pembandingan dan pencocokan dalam waktu / jumlah tertentu. Mengizinkan penggunaan option –limit. Berguna untuk membatasi hukum logging.

-limit

Kecepatan maksimum pencocokan, diberikan dalam bentuk angka yang disertai oelh ”/seconf”,”/minute”,”/hour”, atau ”/day” tergantung seberapa sering kita ingin melakukan pencocokan aturan. Jika option ini tidak digunakan maka secara defaultnya yakni ”3/hour”

-p

Protokol yang dipakai untuk sambungan.

-dport

Port tujuan yang digunakan oleh hukum iptables. Bisa berupa satu port, bisa juga satu batas-batas jangkauan ditulis sebagai start:end, yang mau mencocokan semua port start sampai end

-j

Jump ke target yang spesifik. Iptables mempunyai empat sasaran default, ialah :

ACCEPT

ð Accept / menerima paket dan berhenti memproses hukum dalam rantai aturan ini.

REJECT

ð Reject /tolak paket data dan beritahu ke pengantarbahwa hukum firewall menolak paket data tersebut, stop pemrosesan hukum dalam rantai aturan ini

DROP

ð Diam-membisu mengacuhkan paket ini, dan stop pemrosesan aturan di rantai hukum ini.

LOG

ð Log/catat paket, dan teruskan pemrosesan hukum di rantai hukum ini.

ð Mengijinkan penggunaan option –log –prefix dan –log -level

-log –prefix

Jika pencatatan dilakukan, letakan text atau goresan pena sebelum catatan.

-log –level

Pencatatan memakai syslog level.

-i

Melakukan pencocokan kalau paket yang masuk dari interface tertentu.

-I

Memasukan hukum ke iptables.

-v

Menampilkan lebih banyak isu di layar

Option diatas yakni cuma sedikit dari option yang terdapat pada iptables. Silakan pembaca kembangan sendiri.

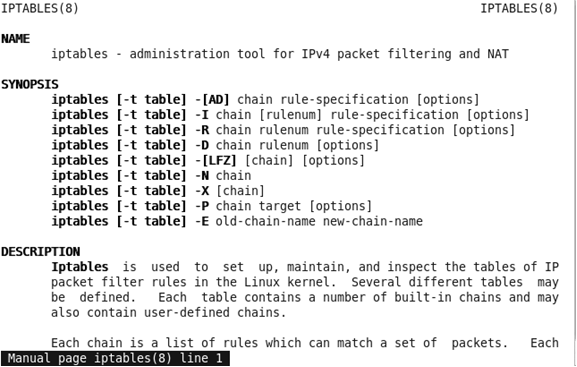

Untuk dapat menyaksikan manual iptables, silakan ketik perintah ini pada terminal :

$man iptables

Manualnya terlihat seperti ini :

Perintah dasar Iptables :

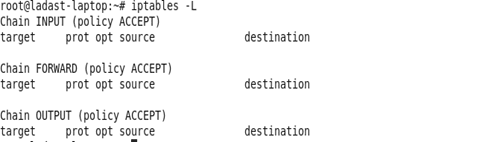

Untuk menyaksikan hukum yang sudah ada di iptables :

$iptables -L

Jika komputer gres diinstall, aturan yang terpasang akan terlihat mirip ini :

Untuk mengizinkan sesi sambungan yang terbentuk untuk mendapatkan lalu lintas paket data

$iptables -A INPUT -m state –state ESTABLISHED, RELATED -j accept

Contohnya kita akan membolehkan semua lalu lintas paket data di jaringan untuk masuk yaitu selaku berikut :

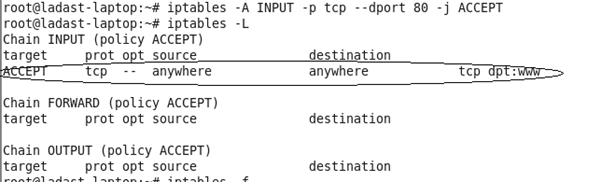

$iptables -A INPUT -p tcp –dport 80 -j ACCEPT

Contohnya lain kita akan mengijinkan kemudian lintas paket data masuk ke defaut port SSH nomor 22, maka harus mengizinkan semua TCP paket data masuk ke port 22, perintahnya :

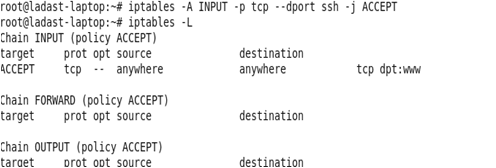

$iptables -A INPUT -p tcp –dport ssh -j ACCEPT

Dari perintah diatas, kita mampu mengenali bahwa hukum iptables tersebut mangatur semoga masukan hukum ini ke rantai input (-A INPUT) artinya kita melihat lalu lintas paket data yang masuk cek protokol yang digunakan yakni TCP (-p tcp). Jika TCP, apakah paket data menuju port SSH (–dport ssh). Jika ya, maka paket diterima,

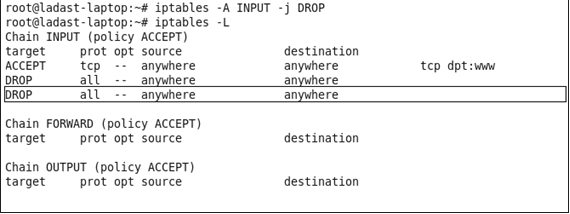

Untuk melakukan pemblokiran paket data.

Apabila aturan telah menetapkan untuk mendapatkan paket data (ACCEPT), maka hukum selanjutnya tidak akan memiliki pengaruh pada paket data tersebut. Karena hukum yang kita buat mengijinkan SSH dan Web traffic, selama hukum untuk memblok semua traffic kita letakan terakhir sesudah aturan mengijinkan SSH dan Web, maka kita akan tetap dapat mendapatkan traffic SSH dan Web yang kita kehendaki. Makara kita harus menambahkan (-A) hukum untuk mem-block traffic di akhir.

Perintahnya :

$iptables -A INPUT -j DROP

Untuk melaksanakan pencatatan paket yang di log , perintah yang paling cepat adalah : $iptables -I INPUT 5 -m limit –limit 5/min -j LOG –log-prefix “iptables denied: ” –log-level 7

Untuk menyimpan konfigurasi iptables

Jika kita booting komputer yang kita gunakan, maka apa yang kita kerjakan ini akan hilang. Kita pun harun mengetikkan ulang semua perintah yang kita masukan satu per satu dikala komputer hidup. Agar lebih effesien, kita mampu memakai iptables-save dan iptables-restore untuk menyimpan dan merestore iptables

Kita mampu menyimpan konfigurasi iptables biar di start setiap kali booting menggunakan perintah :

$sh -c “iptables-save > /etc/iptables.rules”

Setelah itu memodifikasi /etc/network/interfaces semoga hukum iptables yang kita gunakan mampu berjalan secara automatis. Kita perlu mengenali ke interface mana aturan yang akan dipakai. Biasanya menggunakan eth0. Untuk interface wireless, kita dapat mencek penggunaaannya mengunakan perintah,

$ iwconfig

Kita perlu mengedit file /etc/network/interfaces contohnya menggunakan perintah

$ sudo nano /etc/network/interfaces

Apabila sudah memperoleh nama interface yang digunakan, maka di selesai interface kita mampu menambahkan perintah, pre-up iptables-restore < /etc/iptables.rules

Selanjutnya di bawahnya kita tambahkan perintah sesudah interface down, menggunakan perintah, post-down iptables-restore < /etc/iptables.rules

Hasil gambarnya :

Untuk menonaktifkan atau mematikan fiewall, maka perintahnya :

$iptables –F

Perintahnya akan mirip dibawah ini :

Adapun jikalau kesulitan dalam menkonfigurasi iptables secara command line, pada ubuntu sudah tersedia perangkat lunak yang dapat mengkonfigurasi firewall secara menggunakan GUI adalah firestater.

cara menginstall firestarter di ubuntu 8.04

- ketik perintah ini di terminal

- sudo apt-get install firestater

tampilan dari firestarter pada saat mengawali: